Flüstern Ihre IoT-Geräte Geheimnisse über das Internet und sind anfällig für Lauschangriffe? Die Absicherung von Remote-IoT-Geräten mit P2P SSH auf Ubuntu ist nicht nur eine gute Idee; es ist das Fundament eines sicheren und vertrauenswürdigen Netzwerks. Es ist das digitale Äquivalent zum Abschließen Ihrer Haustür – unerlässlich, um Ihre wertvollen Daten zu schützen und die Integrität Ihrer Systeme zu gewährleisten.

In einer Zeit, in der die Anzahl vernetzter Geräte explosionsartig zunimmt, war die Sicherheit dieser Geräte noch nie so wichtig. Stellen Sie sich ein Netzwerk von Wetterstationen vor, die fleißig Daten sammeln, diese aber über einen offenen Kanal übertragen. Ohne ordnungsgemäße Verschlüsselung sind diese Daten anfällig für Abfangen, Manipulation und Missbrauch. Hier kommt P2P SSH auf Ubuntu ins Spiel. Es erstellt einen sicheren Tunnel, der Ihre Daten vor neugierigen Blicken schützt und sicherstellt, dass nur autorisierte Parteien darauf zugreifen können.

| Kategorie | Information |

|---|---|

| Betriebssystem | Ubuntu (eine beliebte Linux-Distribution) |

| Sicherheitsprotokoll | SSH (Secure Shell) mit P2P (Peer-to-Peer) Konfiguration |

| Anwendung | Absicherung von Remote-IoT-Geräten (Internet of Things) |

| Hauptvorteil | Sicherstellung sicherer Kommunikation und Datenprivatsphäre für IoT-Geräte |

| Primärer Anwendungsfall | Erstellung verschlüsselter Kanäle für die Datenübertragung zwischen IoT-Geräten und einem zentralen Server. |

| Referenz | Ubuntu Official Website |

Der Aufstieg des Internet der Dinge (IoT) hat beispiellosen Komfort und Effizienz mit sich gebracht, aber auch eine Vielzahl neuer Sicherheitsherausforderungen. Jedes verbundene Gerät ist ein potenzieller Einstiegspunkt für Cyberangriffe. Die Absicherung dieser Geräte ist nicht länger optional; es ist eine Notwendigkeit, um ein widerstandsfähiges und vertrauenswürdiges digitales Ökosystem aufrechtzuerhalten. Dieser Artikel befasst sich mit den Feinheiten der Verwendung von P2P SSH auf Ubuntu zur Absicherung von Remote-IoT-Geräten und vermittelt Ihnen das Wissen und die Werkzeuge, die Sie zum Schutz Ihres Netzwerks und Ihrer Daten benötigen.

- Maya Pryce From Doctor Who To Stardom The Full Story

- Alert Listeria Outbreak In Ramen Noodles 2024 What You Need To Know

Das Ziel hier ist es, Sie mit den Fähigkeiten auszustatten, die notwendig sind, um eine robuste Sicherheitslage für Ihre IoT-Infrastruktur zu schaffen. Vom Verständnis der Bedeutung von SSH bis zur effektiven Konfiguration auf Ubuntu lernen Sie, wie Sie sichere Verbindungen herstellen, sensible Daten schützen und potenzielle Cyberbedrohungen abwehren können. Dieser Leitfaden führt Sie Schritt für Schritt durch den Prozess der Einrichtung sicherer Verbindungen und erklärt dabei die zugrunde liegenden Prinzipien und Best Practices.

Ubuntu, bekannt für seine Zuverlässigkeit und Sicherheit, ist eine beliebte Wahl für IoT-Bereitstellungen. Seine Open-Source-Natur ermöglicht Anpassungen und Härtung, was es zu einer idealen Plattform für die Absicherung Ihrer Geräte macht. In Kombination mit der Leistungsfähigkeit von SSH bietet Ubuntu eine solide Grundlage für die Schaffung eines sicheren IoT-Ökosystems.

Stellen Sie sich ein Szenario vor, in dem Sie ein Netzwerk von Remote-Sensoren haben, die Umweltdaten sammeln. Jeder Sensor muss seine Daten zur Analyse an einen zentralen Server übertragen. Ohne angemessene Sicherheitsmaßnahmen könnten diese Daten von böswilligen Akteuren abgefangen werden. Indem Sie jeden Sensor so konfigurieren, dass er einen SSH-Tunnel zum zentralen Ubuntu-Server herstellt, können Sie alle Daten während der Übertragung verschlüsseln, sie vor dem Abfangen schützen und ihre Integrität sicherstellen. Dieser Ansatz sichert nicht nur die Daten, sondern bietet auch einen sicheren Kanal für die Fernverwaltung und Wartung der Geräte.

Die Vorteile der Verwendung von P2P SSH zur Absicherung von Remote-IoT-Geräten sind vielfältig. In erster Linie bietet es eine starke Verschlüsselung, die Ihre Daten vor dem Abhören schützt. Zweitens bietet es einen sicheren Kanal für Fernzugriff und -verwaltung, der es Ihnen ermöglicht, Ihre Geräte von überall auf der Welt zu überwachen und zu warten. Drittens trägt es dazu bei, das Risiko von unbefugtem Zugriff und Kontrolle zu mindern und zu verhindern, dass böswillige Akteure die Kontrolle über Ihre Geräte übernehmen. Schließlich bietet es eine sichere Grundlage für den Aufbau eines widerstandsfähigen und vertrauenswürdigen IoT-Ökosystems.

Die Implementierung von P2P SSH auf Ubuntu für IoT-Geräte ist jedoch nicht ohne Herausforderungen. Es erfordert sorgfältige Planung, Konfiguration und Wartung, um sicherzustellen, dass es effektiv ist. Sie müssen Faktoren wie Schlüsselverwaltung, Firewall-Konfiguration und Intrusion Detection berücksichtigen, um eine wirklich sichere Umgebung zu schaffen. Dieser Artikel wird diese Herausforderungen ansprechen und praktische Lösungen anbieten, um Ihnen zu helfen, sie zu überwinden.

Der erste Schritt zur Absicherung Ihrer Remote-IoT-Geräte ist die Installation des OpenSSH-Servers auf Ihrem Ubuntu-Server. OpenSSH ist eine Suite von Sicherheitstools, mit der Sie sichere Verbindungen zwischen Geräten herstellen können. Um es zu installieren, führen Sie einfach den folgenden Befehl in Ihrem Terminal aus: sudo apt-get update && sudo apt-get install openssh-server. Dieser Befehl aktualisiert Ihre Paketlisten und installiert den OpenSSH-Server und seine Abhängigkeiten.

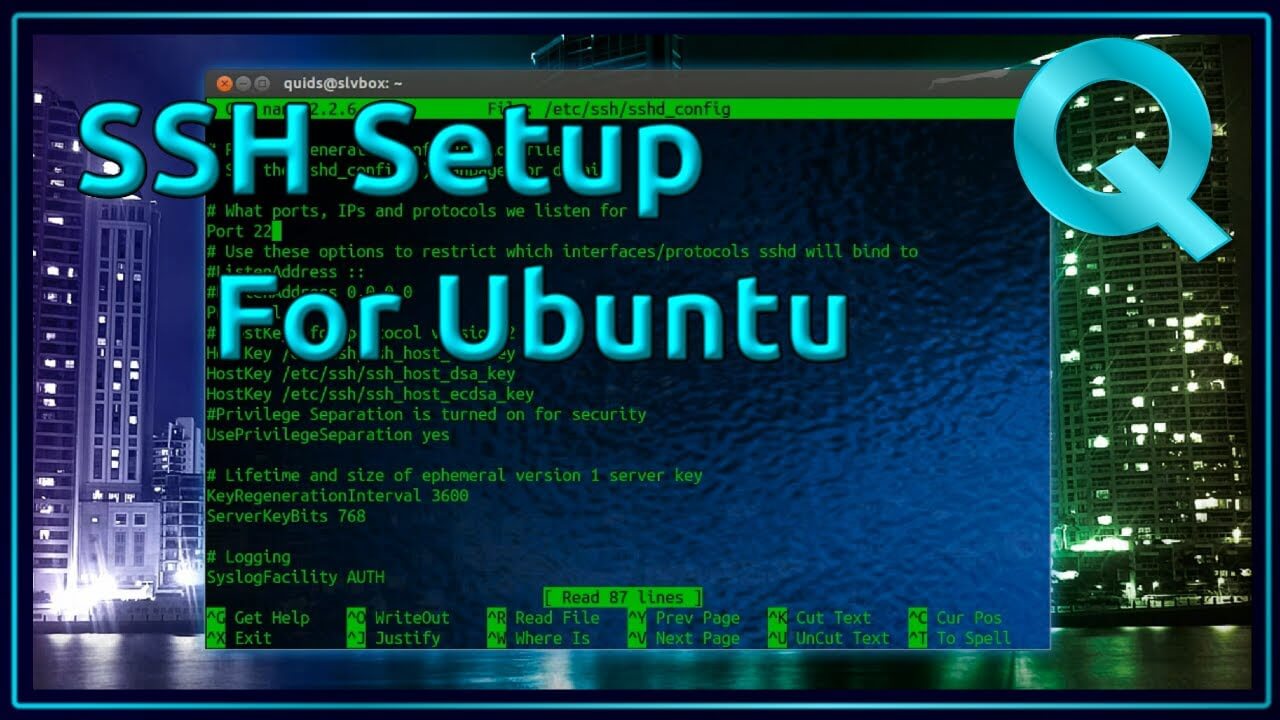

Sobald der OpenSSH-Server installiert ist, müssen Sie ihn so konfigurieren, dass er Ihre spezifischen Sicherheitsanforderungen erfüllt. Die Hauptkonfigurationsdatei für OpenSSH befindet sich unter /etc/ssh/sshd_config. Sie können diese Datei mit einem Texteditor wie Nano oder Vim bearbeiten. Bevor Sie Änderungen vornehmen, ist es immer eine gute Idee, die Originaldatei zu sichern, falls Sie später darauf zurückgreifen müssen.

Eine der wichtigsten Sicherheitsmaßnahmen, die Sie ergreifen können, ist die Deaktivierung der Passwortauthentifizierung und die Verwendung von SSH-Schlüsseln stattdessen. SSH-Schlüssel sind sicherer als Passwörter, weil sie viel schwieriger zu knacken sind. Um ein SSH-Schlüsselpaar zu generieren, können Sie den Befehl ssh-keygen verwenden. Dieser Befehl erstellt einen privaten Schlüssel und einen öffentlichen Schlüssel. Der private Schlüssel sollte geheim gehalten und sicher aufbewahrt werden, während der öffentliche Schlüssel auf den Remote-Server kopiert werden kann.

Um die Passwortauthentifizierung zu deaktivieren, öffnen Sie die Datei sshd_config und setzen Sie die Option PasswordAuthentication auf no. Sie sollten auch die Option PermitRootLogin auf no setzen, um die Root-Anmeldung über SSH zu verhindern. Nachdem Sie diese Änderungen vorgenommen haben, speichern Sie die Datei und starten Sie den SSH-Dienst mit dem Befehl sudo systemctl restart sshd neu.

Als nächstes müssen Sie Ihre Firewall so konfigurieren, dass sie SSH-Traffic zulässt. Ubuntu wird mit einer integrierten Firewall namens UFW (Uncomplicated Firewall) geliefert. Um UFW zu aktivieren und SSH-Traffic zuzulassen, führen Sie die folgenden Befehle aus: sudo ufw enable && sudo ufw allow ssh. Dies aktiviert die Firewall und erlaubt eingehende SSH-Verbindungen auf Port 22.

Sobald Sie den SSH-Server und die Firewall konfiguriert haben, können Sie mit der Einrichtung von SSH-Tunneln zwischen Ihren Remote-IoT-Geräten und dem Ubuntu-Server beginnen. Um einen SSH-Tunnel zu erstellen, können Sie den Befehl ssh mit der Option -L verwenden. Die Option -L gibt den lokalen Port an, auf dem der Tunnel horchen soll, den Remote-Host und -Port, zu dem sich der Tunnel verbinden soll, sowie den Benutzernamen und Hostnamen des Remote-Servers.

Um beispielsweise einen SSH-Tunnel zu erstellen, der Traffic von Port 8080 auf Ihrem lokalen Rechner zu Port 80 auf dem Remote-Server weiterleitet, können Sie den folgenden Befehl verwenden: ssh -L 8080:localhost:80 user@remote_server. Dieser Befehl stellt eine SSH-Verbindung zum Remote-Server her und erstellt einen Tunnel, der Traffic von Port 8080 auf Ihrem lokalen Rechner zu Port 80 auf dem Remote-Server weiterleitet.

Sie können SSH-Tunnel auch verwenden, um Traffic von mehreren Remote-IoT-Geräten zum selben Ubuntu-Server weiterzuleiten. Dazu müssen Sie jedem Gerät einen eindeutigen lokalen Port zuweisen. Sie könnten beispielsweise die Ports 8080, 8081, 8082 usw. verwenden. Dann können Sie für jedes Gerät einen SSH-Tunnel erstellen, der Traffic von seinem zugewiesenen lokalen Port zum entsprechenden Port auf dem Ubuntu-Server weiterleitet.

Zusätzlich zur Erstellung von SSH-Tunneln können Sie SSH auch verwenden, um Dateien sicher zwischen Ihrem lokalen Rechner und dem Remote-Server zu kopieren. Dazu können Sie den Befehl scp verwenden. Der Befehl scp ermöglicht es Ihnen, Dateien und Verzeichnisse sicher zwischen zwei Hosts zu kopieren. Um eine Datei von Ihrem lokalen Rechner auf den Remote-Server zu kopieren, können Sie den folgenden Befehl verwenden: scp local_file user@remote_server:remote_directory. Dieser Befehl kopiert die Datei local_file von Ihrem lokalen Rechner in das Verzeichnis remote_directory auf dem Remote-Server.

Um eine Datei vom Remote-Server auf Ihren lokalen Rechner zu kopieren, können Sie den folgenden Befehl verwenden: scp user@remote_server:remote_file local_directory. Dieser Befehl kopiert die Datei remote_file vom Remote-Server in das Verzeichnis local_directory auf Ihrem lokalen Rechner.

Ein weiterer wichtiger Aspekt bei der Absicherung von Remote-IoT-Geräten ist die Aktualisierung Ihrer Software. Software-Updates enthalten oft Sicherheitspatches, die bekannte Schwachstellen beheben. Indem Sie Ihre Software auf dem neuesten Stand halten, können Sie das Risiko verringern, von böswilligen Akteuren ausgenutzt zu werden. Um Ihre Software auf Ubuntu zu aktualisieren, können Sie die Befehle apt-get update und apt-get upgrade verwenden.

Zusätzlich zu Software-Updates sollten Sie auch Intrusion Detection und Prevention Systeme implementieren, um Ihr Netzwerk auf verdächtige Aktivitäten zu überwachen. Intrusion Detection Systeme können unbefugte Zugriffsversuche und andere böswillige Aktivitäten erkennen, während Intrusion Prevention Systeme diese Bedrohungen automatisch blockieren oder abschwächen können. Es gibt viele Open-Source- und kommerzielle Intrusion Detection und Prevention Systeme für Ubuntu.

Die Absicherung von Remote-IoT-Geräten mit P2P SSH auf Ubuntu ist eine komplexe, aber wesentliche Aufgabe. Indem Sie die in diesem Artikel beschriebenen Richtlinien und Best Practices befolgen, können Sie eine starke Sicherheitslage für Ihre IoT-Infrastruktur schaffen und Ihre wertvollen Daten vor Cyberbedrohungen schützen. Denken Sie daran, der Sicherheit immer Priorität einzuräumen und sich über die neuesten Sicherheitsbedrohungen und Schwachstellen auf dem Laufenden zu halten.

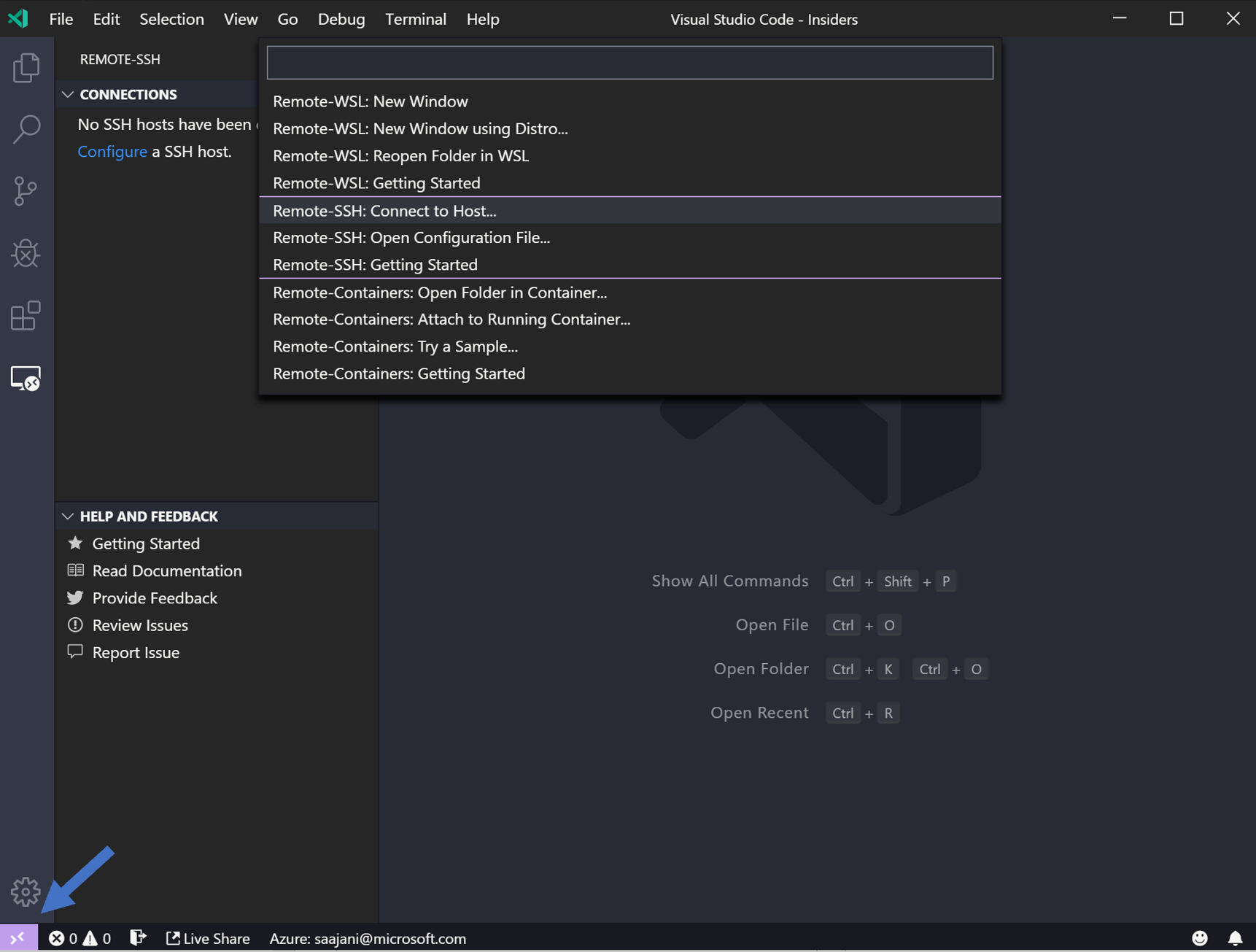

Die Verbindung Ihres Macs mit einem Ubuntu-Server über SSH ist eine gängige Aufgabe für Entwickler und Systemadministratoren. Es ermöglicht Ihnen den sicheren Zugriff und die Verwaltung Ihres Ubuntu-Servers von Ihrem Mac aus. Der Prozess ist unkompliziert und beinhaltet die Verwendung der Terminal-Anwendung auf Ihrem Mac.

Öffnen Sie zunächst die Terminal-Anwendung auf Ihrem Mac. Sie finden sie im Ordner Anwendungen > Dienstprogramme. Lassen Sie sich nicht von der Befehlszeilenschnittstelle einschüchtern; sie ist ein mächtiges Werkzeug, das zu Ihrem neuen besten Freund wird. Um sich mit Ihrem Ubuntu-Server zu verbinden, verwenden Sie das folgende Format: ssh username@server_ip_address. Ersetzen Sie username durch Ihren Benutzernamen auf dem Ubuntu-Server und server_ip_address durch die IP-Adresse Ihres Ubuntu-Servers.

Wenn Ihr Benutzername beispielsweise "john" lautet und die IP-Adresse Ihres Servers "192.168.1.100" ist, würden Sie Folgendes eingeben: ssh john@192.168.1.100. Nachdem Sie die Eingabetaste gedrückt haben, werden Sie nach Ihrem Passwort gefragt. Geben Sie Ihr Passwort ein und drücken Sie erneut die Eingabetaste. Wenn alles korrekt ist, werden Sie auf Ihrem Ubuntu-Server angemeldet.

Wenn Sie Probleme haben, sich mit Ihrem Ubuntu-Server zu verbinden, stellen Sie sicher, dass der SSH-Server auf dem Ubuntu-Server läuft und dass die Firewall so konfiguriert ist, dass sie SSH-Traffic zulässt. Sie können den Status des SSH-Servers mit dem Befehl sudo systemctl status sshd überprüfen. Wenn der SSH-Server nicht läuft, können Sie ihn mit dem Befehl sudo systemctl start sshd starten. Um SSH-Traffic durch die Firewall zuzulassen, verwenden Sie den Befehl sudo ufw allow ssh.

Ein weiteres häufiges Problem ist, dass der SSH-Server möglicherweise so konfiguriert ist, dass er nur Verbindungen von bestimmten IP-Adressen zulässt. In diesem Fall müssen Sie die IP-Adresse Ihres Macs zur Liste der zulässigen IP-Adressen in der Datei sshd_config hinzufügen. Die Datei sshd_config befindet sich unter /etc/ssh/sshd_config. Sie können diese Datei mit einem Texteditor wie Nano oder Vim bearbeiten. Nachdem Sie Änderungen vorgenommen haben, starten Sie den SSH-Dienst mit dem Befehl sudo systemctl restart sshd neu.

Sobald Sie sich erfolgreich mit Ihrem Ubuntu-Server verbunden haben, können Sie mit der Verwaltung von Ihrem Mac aus beginnen. Sie können die Befehlszeile verwenden, um Befehle auszuführen, Dateien zu bearbeiten und andere Aufgaben auszuführen. Sie können auch grafische Anwendungen wie Dateimanager und Texteditoren verwenden, indem Sie X11-Forwarding aktivieren. Um X11-Forwarding zu aktivieren, fügen Sie die Option -X zum Befehl ssh hinzu. Zum Beispiel: ssh -X username@server_ip_address. Dies ermöglicht es Ihnen, grafische Anwendungen auf dem Ubuntu-Server auszuführen und sie auf Ihrem Mac anzuzeigen.

Die Verbindung Ihres Macs mit einem Ubuntu-Server über SSH ist eine einfache, aber leistungsstarke Möglichkeit, Ihren Server von Ihrem Mac aus zu verwalten. Indem Sie die in diesem Artikel beschriebenen Schritte befolgen, können Sie schnell und einfach eine sichere Verbindung herstellen und mit der Verwaltung Ihres Servers beginnen.

Da das Internet der Dinge weiter wächst, war die Notwendigkeit sicherer Kommunikationskanäle noch nie so wichtig. Die Absicherung von Remote-IoT-Geräten mit P2P SSH auf Ubuntu ist ein entscheidender Schritt, um Datenschutz und Integrität zu gewährleisten. Indem Sie die in diesem Artikel beschriebenen Richtlinien und Best Practices befolgen, können Sie eine sichere und verwaltbare IoT-Infrastruktur schaffen, die widerstandsfähig gegen Cyberbedrohungen ist.

Ob Sie eine Flotte von IoT-Geräten verwalten oder eine nahtlose Kommunikation zwischen Peers sicherstellen, die Absicherung Ihres Netzwerks ist von größter Bedeutung. Die Implementierung dieser Schritte wird eine sicherere und verwaltbarere IoT-Infrastruktur schaffen. Das sichere Verbinden von Remote-IoT-Geräten mit P2P SSH auf Ubuntu ist unerlässlich, um sensible Daten zu schützen und eine nahtlose Kommunikation zu gewährleisten.

Das Einrichten einer sicheren Verbindung für Remote-IoT-Geräte über SSH auf einem Ubuntu-Server ist in der heutigen vernetzten Welt unerlässlich geworden. Da immer mehr Geräte Teil des Internet der Dinge (IoT) werden, ist die Gewährleistung einer sicheren Kommunikation von entscheidender Bedeutung, um sensible Daten zu schützen und die betriebliche Integrität aufrechtzuerhalten. Dieser Artikel hat Sie durch den Prozess des sicheren Verbindens von Remote-IoT-Geräten mit P2P SSH auf Ubuntu geführt, wobei häufige Herausforderungen angesprochen und praktische Lösungen zur Verbesserung der Sicherheit bereitgestellt werden.

Ob Sie Entwickler, Systemadministrator oder ein Technikbegeisterter sind, das Verständnis der Implementierung von P2P SSH auf Ubuntu wird Sie in die Lage versetzen, sichere und zuverlässige IoT-Lösungen zu erstellen. Das sichere Verbinden von Remote-IoT-P2P-SSH-Ubuntu-Beispielen ist eine leistungsstarke Lösung, die Ihr Netzwerk schützt und gleichzeitig eine nahtlose Konnektivität aufrechterhält. Ob Sie Entwickler, IT-Experte oder Technikbegeisterter sind, das Verständnis dieses Prozesses ist entscheidend für den Schutz Ihrer Geräte.

In der heutigen vernetzten Welt ist das sichere Verbinden von Remote-IoT-P2P-SSH-Ubuntu zu einer wesentlichen Praxis für Unternehmen und Privatpersonen gleichermaßen geworden. Das Einrichten von SSH auf Ubuntu für IoT-Geräte ist ein unkomplizierter Prozess, der die Sicherheit Ihres IoT-Setups erheblich verbessern kann. Um SSH auf Ubuntu einzurichten, müssen Sie den OpenSSH-Server installieren. Indem Sie diese Schritte befolgen, können Sie eine sichere Verbindung zwischen Ihren IoT-Geräten und dem Ubuntu-Server herstellen. Dieses Setup kann die Leistung verbessern und die Latenz bei der Datenübertragung reduzieren.

Das sichere Verbinden von Remote-IoT-Geräten mit P2P SSH auf Ubuntu ist zu einer entscheidenden Fähigkeit für moderne IT-Experten geworden. Da immer mehr Geräte online gehen, ist die Gewährleistung einer sicheren Kommunikation zwischen ihnen von größter Bedeutung. Das sichere Verbinden von Remote-IoT-Geräten ist eine kritische Aufgabe in der heutigen vernetzten Welt. Da immer mehr Geräte dem Internet der Dinge (IoT) beitreten, wird die Gewährleistung einer sicheren Kommunikation zwischen ihnen von größter Bedeutung.

- Unlock Savings Understanding Reman Recall For Your Car

- Craving Ramen Boodles The Quick Easy Filipino Noodle Dish